Útoky, pri ktorých sa podvodníci vydávajú za niekoho iného, sa stávajú čoraz pálčivejším problémom. Ako útočníci efektívne predstierajú identitu inej osoby, ktorej taktiky používajú a ako sa môžu firmy chrániť? Veľa otázok, na ktoré vám nižšie odpovieme.

Na O2 Business sme už v minulosti písali o sociálnom inžinierstve. V tomto článku by sme sa chceli venovať jednej z hackerských metód, ktorou je impersonácia alebo zosobnenie. Pri impersonácii najväčší trik spočíva v tom, že útočník prevezme identitu dôveryhodných osôb alebo subjektov, aby svoju obeť oklamal. Hacker sa napríklad vydáva za pracovníka technickej podpory a žiada zamestnancov o prihlasovacie údaje. Ide o typ cieleného phishingového (ale aj vishingového alebo smishingového) útoku využívajúceho rôzne taktiky sociálneho inžinierstva, kedy dôverčiví a nič netušiaci zamestnanci ochotne a dobrovoľne vykonajú, čo sa po nich chce. Hackeri sa snažia obeť oklamať a prinútiť ju k prevodu peňazí, odovzdaniu citlivých informácií alebo poskytnutiu firemných prihlasovacích údajov, aby získali neoprávnený prístup do systémov a sietí.

Čo je BEC alias sprenevera obchodného e-mailu?

Príkladom takéhoto útoku je situácia, keď zločinci použijú falošnú e-mailovú adresu vysoko postaveného vedúceho pracovníka alebo dôležitého obchodného subjektu. Takýto prípad sa nazýva sprenevera obchodného e-mailu (business email compromise alebo skrátene BEC), pri ktorej útočník oklame svoj cieľ a prinúti ho k vykonaniu finančného prevodu alebo k odovzdaniu dôležitých informácií.

To sa stalo napríklad v roku 2016 rakúskej spoločnosti FACC, dodávateľmi Airbusu a Boeingu. Vo falošnom e-maile sa útočník vydával za vtedajšieho CEO Waltera Stephana a žiadal po zamestnancovi prevod peňazí na účet pre falošný akvizičný projekt. Firma prišla o 50 miliónov eur.

Jeden z každých asi troch tisíc e-mailov, ktoré dostane vysoko postavený zamestnanec (zhruba raz za mesiac), je v skutočnosti práve takýmto pokusom o vydávanie sa za niekoho iného.

Aký je mechanizmus impersonácie?

Aby sa útočníci mohli za niekoho presvedčivo vydávať, zhromažďujú informácie z verejne dostupných zdrojov, ako sú LinkedIn, firemné webové stránky alebo účty na najrôznejších sociálnych sieťach. Môže ísť napríklad o názvy pracovných pozícií, za čo daný človek vo firme zodpovedá, alebo dokonca aj o individuálny štýl vyjadrovania, ktorý možno zneužiť na vytvorenie prekvapivo presvedčivej podvodnej komunikácie.

Špecifickou a obzvlášť zákernou formou BEC útokov je vydávanie sa priamo za generálneho riaditeľa, takzvaný CEO podvod (CEO fraud). Pri ňom útočník obchádza hierarchickú štruktúru spoločnosti a komunikuje priamo so svojím cieľom, pričom naňho často vyvíja nátlak, aby rýchlo konal v údajne naliehavej záležitosti. Obeť, ktorá chce pod tlakom naliehavosti, už vytvára pocit priamej komunikácie s autoritou, vyhovieť požiadavke domnelého riaditeľa, tak môže nevedomky ohroziť bezpečnosť alebo finančné zdroje firmy.

Ako príklad môžeme uviesť nemenovanú nadnárodnú korporáciu, ktorá sa stala obeťou práve takého CEO podvodu. Útočník, ktorý sa vydával za generálneho riaditeľa, zaslal finančnému oddeleniu e-mail so žiadosťou o urgentný prevod finančných prostriedkov jednému z dodávateľov. E-mail bol veľmi šikovne formulovaný tak, aby napodobňoval štýl písania generálneho riaditeľa. Žiadosť navyše vyzerala veľmi vierohodne aj preto, že v tom čase „ako naschvál“ prebiehal iný projekt s podobným dodávateľom. Finančné oddelenie, ktoré chcelo vyhovieť požiadavke generálneho riaditeľa, preto peniaze previedlo bez toho, aby požiadavku overilo iným kanálom. Nakoniec bol síce podvod odhalený, spoločnosť však prišla o nemalú sumu peňazí.

Vishing: Keď útočníci volajú

Vishing je technika, kde útočníci využívajú telefónne hovory na získanie citlivých informácií. Tlak na čas počas hovoru môže byť efektívnejší a pocit urgencie psychologicky alebo emočne silnejší. Priamy hovor od útočníka môže vyvolať v obete potrebu konať okamžite, obmedziť možnosť pokojného premýšľania a viesť k rýchlejšiemu konaniu.

Ako také pokusy odhaliť a ako sa brániť?

Firmy aj jednotlivci sa pred impersonačnými a phishingovými podvodmi môžu chrániť vďaka dobre nastaveným procesom odhaľovania podozrivého obsahu a vzdelávania ľudí v kybernetickej bezpečnosti. Napriek tomu, že softvér s umelou inteligenciou dokáže takéto pokusy celkom dobre rozpoznať a odfiltrovať, kľúčovým elementom je stále človek: preškolený a obozretný zamestnanec.

Kybernetická bezpečnosť neznamená iba chrániť svoje systémy a siete, je potrebné si dávať pozor aj na elektronickú komunikáciu medzi zamestnancami firmy. Príkladom môžu byť práve požiadavky zdanlivo prichádzajúce od dôveryhodného zdroja. Riešenia ponúkajú napríklad rôzne systémy na filtrovanie e-mailov, ktoré podozrivé správy identifikujú a dajú ich do „karantény“, alebo systémy založené na umelej inteligencii, ktoré dokážu rozpoznať neobvyklé vzorce správania.

Cez O2 Next Generation Firewall neprejde kyberzločin za žiadnu cenu. Vaše firemné pripojenie totiž spoľahlivo ochránime pred rôznymi typmi nebezpečenstva.

Pri týchto útokoch zásadnú úlohu zohrávajú ľudia. Je preto v záujme manažmentu, aby manažéri svojim podriadeným ponúkali komplexné školiace programy, ktoré vzdelávajú zamestnancov v oblasti kybernetických bezpečnostných hrozieb a osvedčených postupov, ako sa im brániť.

Čo si z článku odniesť?

Kybernetický útok zvaný impersonácia je stále častejším problémom. Útočníci sa vydávajú za dôveryhodné osoby alebo subjekty, aby oklamali zamestnancov a získali prístup do firemných systémov alebo získali citlivé informácie.

Útočníci zhromažďujú informácie z verejne dostupných zdrojov, ako sú LinkedIn, firemné webové stránky alebo sociálne médiá, aby lepšie napodobnili identitu pisateľa, za ktorého sa vydávajú.

Jednou z taktík je CEO podvod, keď útočník napodobní generálneho riaditeľa a vyvíja nátlak na zamestnancov, aby rýchlo konali v údajne naliehavej záležitosti.

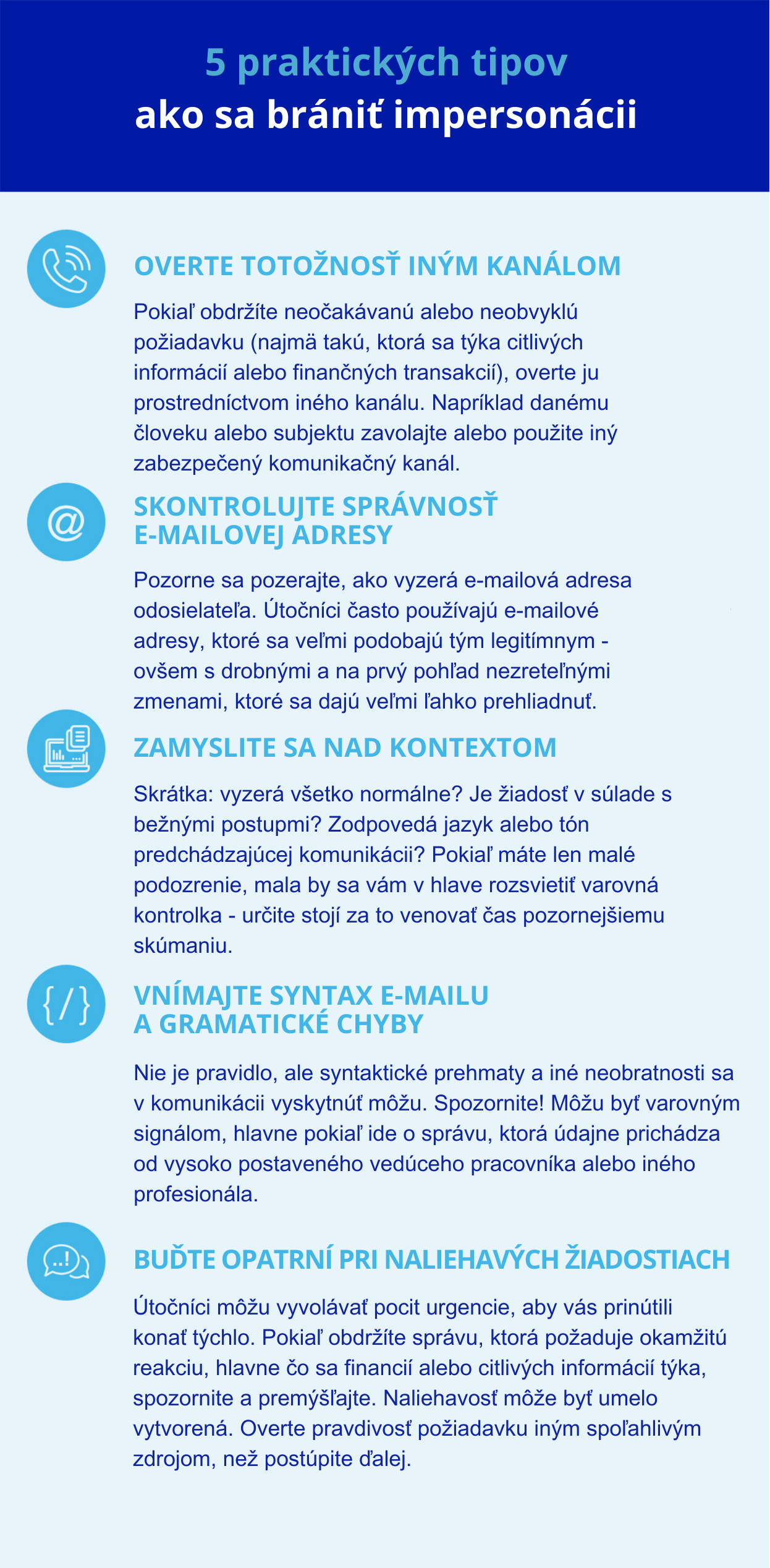

Ako sa brániť? Ak máme podozrenie, mali by sme si overiť totožnosť odosielateľa a legitímnosť požiadavky iným kanálom, kontrolovať správnosť e-mailových adries, snažiť sa vnímať kontext a syntax e-mailu.

Aj napriek pokročilým filtračným systémom a umelej inteligencii, ktoré môžu detekovať pokusy o také útoky, zostáva kľúčom človek. Preškolenie a obozretnosť zamestnancov sú preto kľúčové.