Technológiu Zero Trust Network Access (ZTNA) alebo prístup k sieti na princípe nulovej dôvery implementuje podľa online platformy VentureBeat až 90 % spoločností, ktoré aktuálne migrujú do cloudu. Prechod do cloudu spoločne s nárastom hybridnej formy práce totiž často vedú k vzniku nových zraniteľností firemných systémov a decentralizácii dát. A práve riešenie ZTNA môže pomôcť tieto medzery odstrániť. Zistite, aké sú jeho hlavné výhody, v čom sa líšia od VPN a ako postupovať pri jeho správnej implementácii.

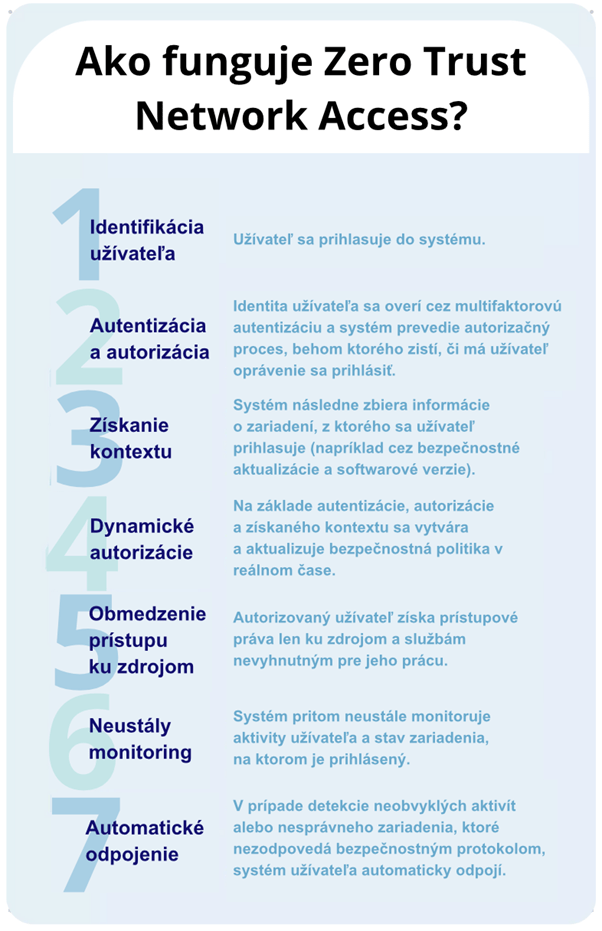

Zabezpečenie s nulovou dôverou znamená, že podľa východiskového nastavenia firemného systému nie je dôveryhodný nikto zvnútra ani zvonku siete a overenie identity sa vyžaduje od každého, kto sa snaží získať prístup k zdrojom v sieti. Zjednodušene povedané ide o službu, ktorá sa riadi heslom „nedôveruj nikomu“ a ktorá overuje všetkých užívateľov podľa pravidiel vychádzajúcich z neustálej identifikácie, autentizácie, autorizácie a kontinuálneho monitoringu.

ZTNA tak po overení užívateľa vytvára bezpečný prístup do firemnej siete prostredníctvom akéhosi zabezpečeného šifrovaného tunela. Umožňuje pritom zobrazovať iba tie aplikácie a služby, ku ktorým majú používatelia naozaj oprávnenie. Ďalšiu vrstvu ochrany zabezpečenia ponúka šifrovanie tým, že chráni aplikácie a služby pred IP adresami, ktoré by inak boli pre útočníkov viditeľné.

Táto metóda ochrany navyše zabraňuje laterálnemu pohybu útočníkov. Ten spočíva v tom, že sa hacker po získaní základného prístupu (napr. prostredníctvom účtu s obmedzeným prístupom) ďalej pohybuje v kompromitovanom prostredí s cieľom získať ďalší prístup s vyšším oprávnením, ktorým disponujú napríklad administrátorské účty.

Implementácia technológie ZTNA zaisťuje to, že aj keby útočník získal prístup k nejakému internému účtu, nemohol by skenovaním vyhľadať ďalšie služby. ZTNA totiž funguje podobne ako softvérovo definovaný perimeter (tzv. čierny mrak). Ten ponúka spôsob, ako skryť konkrétnu infraštruktúru pripojenú k internetu (servery, routery a pod.) tak, aby ju externé strany a potenciálni útočníci nevideli, pokiaľ k nej nemajú oprávnenie. Tradičné zabezpečenie IT sietí obvykle dôveruje komukoľvek a čomukoľvek vo vnútri siete, takže v prípade podobného útoku dochádza k jeho rýchlejšiemu šíreniu naprieč IT infraštruktúrou.

Aký je rozdieľ medzi Zero Trust a Zero Trust Network Access?

Zero Trust alebo nulová dôvera je rámec, ktorý predpokladá, že bezpečnosť komplexnej firemnej siete môžu kedykoľvek ohroziť vonkajšie aj vnútorné hrozby. Pomáha tak organizovať a strategicky plánovať boj proti týmto hrozbám.

ZTNA potom predstavuje hlavnú technológiu spojenú s architektúrou Zero Trust, ktorá však zahŕňa niekoľko rôznych princípov a technológií.

Aký je rozdiel medzi ZTNA a VPN?

ZTNA poskytuje lepšiu kontrolu prístupu a je efektívnejšie ako tradičné VPN riešenie. Od virtuálnych privátnych sietí (VPN) sa líši tým, že umožňuje prístup iba ku konkrétnym službám alebo aplikáciám, zatiaľ čo VPN poskytuje prístup k celej sieti. V prípade VPN môže s rastúcim počtom vzdialených pracovníkov dôjsť k zaťaženiu siete a vysokej latencii v dobách, kedy dochádza k pracovnej „špičke“. Firmy potom musia investovať do nových zdrojov v sieti VPN, aby sa vyhovelo dopytu, a tiež to môže zaťažiť pracovnú silu IT oddelenia.

VPN zároveň neponúka takú granularitu (teda úroveň detailu a prispôsobenia) ako ZTNA. Akonáhle sa používateľ dostane do perimetra VPN, získa prístup k celému systému. Technológia ZTNA nasleduje opačný postup a neumožňuje žiadny prístup, pokiaľ sa daná aplikácia, dáta alebo služba pre daného užívateľa výslovne neautorizujú.

Navyše môže byť náročné inštalovať a konfigurovať softvér VPN na všetkých zariadeniach koncových užívateľov, ktoré je potrebné pripojiť k podnikovým zdrojom. Oproti tomu je oveľa jednoduchšie pridávať alebo odoberať zásady zabezpečenia a oprávnenia užívateľov na základe ich okamžitých potrieb, ako to umožňuje ZTNA.

Aké ďalšie prístupy existujú?

Okrem ZTNA a VPN existujú ešte ďalšie bezpečnostné prístupy, ako napríklad Secure Access Service Edge (SASE) alebo SD-WAN.

SASE posúva zabezpečenie a prístup do blízkosti užívateľov, kedy pomocou zásad zabezpečenia organizácia dynamicky povoľuje alebo zamieta pripojenie k aplikáciám a službám.

SD-WAN zase umožňuje spoločnostiam vytvoriť hybridnú architektúru WAN, ktorá kombinuje viacero pripojení MPLS, mobilných a širokopásmových pripojení do jedinej logickej virtualizovanej cesty pre doručovanie aplikácií, ktorá dynamicky reaguje na podmienky siete.

Hlavná výhoda ZTNA? Maximálna bezpečnosť

Zero Trust Network Access priťahuje pozornosť toľkých firiem predovšetkým kvôli schopnosti minimalizovať riziko neoprávneného prístupu do firemných sietí, a tým aj kybernetických útokov. Pomáha tiež riešiť aktuálne požiadavky na zvýšenie firemného zabezpečenia v prípade práce na diaľku, pretože zamestnanci môžu ľahko pristupovať k firemnej sieti z rôznych zariadení a miest. Vďaka detailnej a kontextovo orientovanej politike prístupu potom využívajú iba tie časti systému, aplikácie a firemné zdroje informácií, ktoré potrebujú na svoju prácu.

ZTNA tiež znižuje závislosť na tradičných sieťových hraniciach a perimetri, čím sa firma stane menej zraniteľnou v prípade, že by útočník túto hranicu narušil.

Naopak nevýhodou môžu byť vyššie nároky na implementáciu a správu tejto technológie, pretože na začiatku vyžaduje zložité úpravy v existujúcej sieťovej infraštruktúre. Správa a údržba takého systému môže byť pre mnoho firiem technicky aj finančne náročná, a preto rastie množstvo firiem, ktoré si ZTNA prenajímajú ako službu. Vedie ich k tomu aj obava z obmedzenia produktivity pracovníkov v prípade, že politika prístupu nie je nakonfigurovaná správne. Väčšina týchto nevýhod ale súvisí skôr so zavádzaním nového prístupu.

Ako zaviesť ZTNA vo firme?

Pre úspešnú implementáciu ZTNA sa odporúča držať nasledujúcich krokov:

Používajte silné mechanizmy overovania identity, napríklad jednorazové heslo (OTP), biometriu alebo certifikáty.

Implementujte IAM (Identity and Access Management) pre správu používateľských účtov, oprávnení a prístupových rolí.

Zaistite, aby sa každá identita riadne overila a autorizovala pred prístupom k sieti alebo aplikáciám.

Používajte end-to-end šifrovanie pre komunikáciu medzi zariadeniami a sieťami.

Zaistite šifrovanie citlivých dát v pokoji aj v pohybe, aby sa zabránilo neoprávnenému prístupu.

Venujte pozornosť systematickému prístupu ku klasifikácii dát.

Aktivujte multifaktorovú autentizáciu pre všetky užívateľské účty, najmä u tých s prístupom k citlivým informáciám alebo kľúčovým systémom.

Nezabudnite tiež na auditovanie oprávnení zamestnancov a tretích strán.

Implementujte nástroje pre nepretržitý monitoring siete a detekciu anomálií. Využite Security Information and Event Management (SIEM) nástroje na sledovanie a analýzu bezpečnostných udalostí.

Používajte kontextuálne informácie (napr. umiestnenie, zariadenie, čas prístupu) na dynamické nastavovanie oprávnení.

Obmedzte prístup na základe aktuálneho kontextu. To znamená, že používatelia majú prístup iba k zdrojom, ktoré v danom okamihu skutočne potrebujú.

Obmedzte prístup alebo zablokujte zariadenia, ktoré nespĺňajú bezpečnostné požiadavky.

Využívajte automatizáciu pre rýchlu reakciu na bezpečnostné udalosti a aktualizácie politík bezpečnosti. Orchestrácia procesov umožňuje rýchlu a efektívnu správu bezpečnosti.

Podporujte vo firme osvetu o ZTNA a vysvetlite zamestnancom výhody a dôležitosť prístupu bez dôvery.

Pravidelne aktualizujte bezpečnostné politiky a procedúry na základe nových hrozieb a technologických zmien.

V súhrne sa technológia Zero Trust Network Access (ZTNA) ukazuje ako kľúčová súčasť moderných bezpečnostných stratégií firiem, ktoré migrujú do cloudu a čelia výzvam hybridného pracovného prostredia. Jej schopnosť minimalizovať riziká neoprávneného prístupu a kybernetických útokov, zatiaľ čo zároveň umožňuje flexibilný a bezpečný prístup k firemným zdrojom, je pre firmy neoceniteľná.

ZTNA efektívne nahrádza tradičné bezpečnostné modely, ako sú VPN, poskytovaním detailnejšieho a dynamického riadenia prístupu na základe kontextu a identifikácie užívateľa. Avšak, ako bolo spomenuté, úspešná implementácia ZTNA vyžaduje starostlivé plánovanie a správu.

Čo si z článku odniesť:

ZTNA poskytuje bezpečný vzdialený prístup k firemným aplikáciám a službám.

ZTNA znižuje viditeľnosť IT infraštruktúry pred útočníkmi a minimalizuje tak riziko horizontálneho šírenia kybernetického útoku.

ZTNA navyše poskytuje lepšiu kontrolu prístupu a je efektívnejšia ako tradičné VPN riešenie vďaka flexibilnejšej možnosti spravovať oprávnenia jednotlivých užívateľov.

Hlavnou výhodou tohto prístupu je maximalizácia zabezpečenia firemnej siete.

Naopak nevýhodou môžu byť vyššie nároky na implementáciu a správu tejto technológie, ktoré však väčšinou súvisia s prvotným implementačným procesom.

K úspešnej implementácii ZTNA je potrebné venovať pozornosť overovaniu s využitím multifaktorovej autentizácie, end-to-end šifrovania a zisťovania kontextu užívateľov i zariadení, z ktorých sa prihlasujú.