Narastajúce počty aj sofistikovanosť kybernetických útokov nám pripomínajú, že kyberbezpečnosť by mala byť prioritou každej firmy. So zvyšovaním odolnosti pomáhajú aj etickí hackeri, ktorí sú vybavení rovnakými taktikami a zručnosťami ako skutoční útočníci.

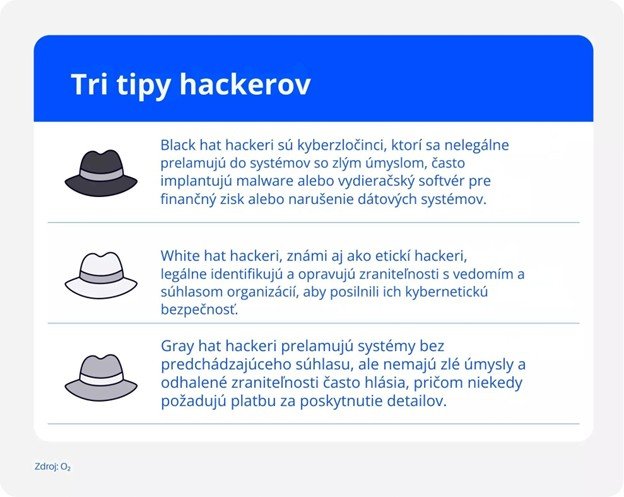

Každý deň sa vo svete odohrávajú tisíce kybernetických útokov. Podľa odhadov náklady menších a stredných firiem na zotavenie sa z kyberútoku môžu spôsobiť stotisícové škody. K obranyschopnosti firiem prispievajú hackeri, ktorí nenosia čierny klobúk, ale ten biely. Hovorí sa im etickí hackeri, pentesteri alebo bounty hunteri. Ich cieľom nie je snaha sa nelegálne obohatiť, ale naopak prispieť k väčšej bezpečnosti kybernetického priestoru.

Kto sú etickí hackeri?

Firmy si čoraz častejšie najímajú etických hackerov, aby našli zraniteľné miesta v ich systémoch, opravili chybný a neaktualizovaný softvér alebo zvýšili rezistenciu zamestnancov ešte predtým, ako rovnaké manipulatívne techniky využijú kyberútočníci. Ich zámerom je tak zaistiť bezpečnosť rovnakých cieľov, ktoré sú zaujímavé aj pre black hat hackerov. Či už to sú identitné alebo účtovné systémy, servery, ktoré obsahujú citlivé údaje (napríklad o používateľoch či ich platobných kartách) alebo dáta v cloude.

Okrem hľadania samotných zraniteľností v systémoch etickí hackeri taktiež zisťujú, ako rýchlo firmy kybernetický útok detekujú a ako efektívne sú naň schopné reagovať.

Služby etických hackerov sa líšia podľa komplexnosti testovania. Najmenej časovo aj finančne náročnou metódou je testovanie zraniteľnosti, ktoré umožňuje identifikovať a riešiť slabé miesta v informačných systémoch ešte predtým, ako ich zneužijú hackeri.

Analýza a aktualizácia služieb

Testovanie zraniteľnosti je proces, ktorý sa zameriava na automatické skenovanie a identifikáciu známych zraniteľností v systémoch, aplikáciách alebo sieťach. Cieľom je nájsť slabé miesta, ktoré by mohli potencionálne využiť útočníci.

Pri teste zraniteľnosti sa často využíva skenovací softvér, ktorý vykonáva kontrolu firemných systémov na niekoľkých úrovniach: detekuje otvorené porty, ktoré by sa mohli stať bránou pre neautorizovaný prístup k firemným dátam. Ďalej analyzuje služby bežiace na serveroch tak, aby bolo zaistené, že sú používané aplikácie a služby aktualizované a zabezpečené proti známym hrozbám.

Firemné služby sa tiež testujú proti známym zraniteľnostiam (napríklad databáza Common Vulnerabilities and Exposures). To umožňuje etickým hackerom zistiť, či sú vaše informačné systémy vystavené verejne známym rizikám, ktoré by mohli byť ľahko zneužité.

Pentesteri tiež kontrolujú, či nemáte informačné systémy chránené slabými heslami alebo východiskovými konfiguráciami, ktoré otvárajú hackerom dvere do interných systémov. Skúma sa aj nedostatočné šifrovanie dát.

Celý proces je zakončený spracovaním reportu, ktorý podrobne popisuje všetky nájdené zraniteľnosti, ich potenciálny dopad na vašu organizáciu a ponúka odporúčania na ich odstránenie. Takýto report slúži ako základ pre vytvorenie a implementáciu efektívnych bezpečnostných opatrení, ktoré zaistia, že zostanete o krok vpred pred kyberútočníkmi.

Testovacie phishingové kampane

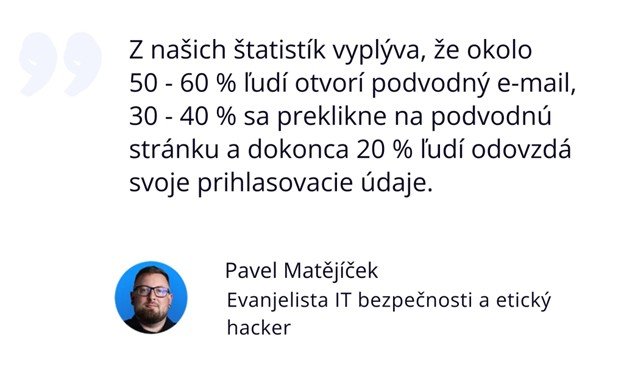

Zďaleka najspoľahlivejším spôsobom ako preniknúť do firmy je cez zamestnancov (podľa dát spoločnosti Verizon má ľudský faktor podiel 68% na všetkých narušeniach kyberbezpečnosti). Podvodníci čoraz častejšie využívajú techniky sociálneho inžinierstva za účelom získania prístupov k firemným systémom alebo k vylákaniu financií zo spoločnosti. So znalosťou ľudskej psychológie útočia prostredníctvom phishingových e-mailov, podvodných telefonátov, podvrhnutých SMS správ alebo deepfakes. Aj v tejto oblasti môžu odolnosť vašej firmy zvýšiť etickí hackeri.

Tí sú schopní otestovať, ako veľmi sú vaši zamestnanci náchylní na to, otvoriť falošný e-mail, kliknúť na infikovaný odkaz alebo dokonca útočníkom odovzdať prihlasovacie údaje do firemných systémov.

Testovacie phishingové kampane zahŕňajú vytváranie falošných e-mailov. Ich súčasťou sú odkazy na webové stránky, ktoré napodobňujú legitímnu komunikáciu, avšak sú falošné. Môžu obsahovať dokonca falošné faktúry s podvrhnutým QR kódom.

Efektívna testovacia phishingová kampaň vám poskytne cenné dáta o tom, ako zamestnanci reagujú na rôzne typy útokov. Cieľom je tiež identifikovať potrebné zlepšenia vo vzdelávaní a osvete zamestnancov alebo bezpečnostných politikách firmy.

Penetračné testovanie

Penetračné testovanie ide v preverovaní firiem ešte ďalej a v podstate simuluje hackerský útok na konkrétny systém alebo aplikáciu za účelom identifikácie zraniteľností a overenia ich praktického zneužitia. To zároveň prináša aj väčšiu časovú a finančnú náročnosť.

Penetračné testy teda nielenže identifikujú zraniteľnosti firemného IT, ale taktiež demonštrujú, ako by mohli byť zneužité v praxi. Zahŕňajú tak pokusy o získanie prístupu k systémom spoločnosti, eskalácii práv alebo exfiltrácii dát.

Cieľom penetračného testovania je posúdiť reálne bezpečnostné riziko a dopad potenciálneho útoku. Penetračné testy obvykle vykonávajú odborníci manuálne a využívajú nástroje a techniky používané skutočnými útočníkmi.

Red Teaming

Najsofistikovanejšiou (a tiež finančne najnáročnejšou) metódou, ako otestujete odolnosť firmy proti kybernetickým útokom, je nepochybne read teaming. Ten spočíva v tom, že tím zložený z expertov s najrôznejšími znalosťami a schopnosťami simuluje realistické, synchronizované a rôznorodé stratégie hackerov s cieľom otestovať a zlepšiť obranné mechanizmy organizácií.

Viete, že…

názov tohto prístupu je odvodený z vojenskej terminológie, kde červený tím tradične predstavuje nepriateľské sily počas vojnových cvičení?

V kontexte kybernetickej bezpečnosti red team predstavuje útočníkov, ktorí sa pokúšajú preniknúť do bezpečnostných systémov organizácie.

Experti tak využívajú kombináciu kybernetických útokov, sociálneho inžinierstva aj fyzických prienikov. Útoky sú vykonané bez predchádzajúceho varovania, aby sa simulovali reálne podmienky a spoločnosť tak získala pravdivé hodnotenie vlastnej pripravenosti.

Tento spôsob simulovaného útoku sa väčšinou vykonáva na firmy s dobrou úrovňou kybernetickej bezpečnosti, napríklad na banky. Pri snahe o fyzický prienik nie je výnimkou, že si pentesteri sídlo spoločnosti obletia dronom, skúmajú, ako sa dajú sfalšovať prístupové karty alebo ako by sa dali obísť turnikety. A využívajú dokonca aj prevleky (napríklad za opravárov s rebríkom alebo falošného kuriéra). Niekedy sa aj nechajú v testovanej firme zamestnať, aby mali fyzický prístup k zariadeniam firmy.

Vo chvíli, keď takto fyzicky preniknú do spoločnosti, inštalujú do počítačov keyloggery, ktoré zaznamenávajú to, čo používateľ píše na klávesnici alebo umiestňujú USB disky s malwarom do firemných zariadení tak, aby ich následne mohli ovládať na diaľku.

Po dokončení útokov red team analyzuje úspechy a zlyhanie operácie a poskytuje dôkladnú spätnú väzbu s podrobnými informáciami o slabých miestach a účinnosti existujúcich bezpečnostných opatrení. Táto spätná väzba je kľúčová, pretože na jej základe by organizácie mali implementovať odporúčania pre zlepšenie svojich bezpečnostných protokolov a praxe. Takýto proces umožňuje organizáciám proaktívne posilniť svoje obranné stratégie a zlepšiť schopnosť čeliť pokročilým a cieleným útokom.

Najzávažnejšie bezpečnostné riziká a ako ich riešiť

Pentesteri počas svojej práce často narážajú na rôzne typy chýb, ktoré môžu viesť k závažným bezpečnostným incidentom. Jedným z najčastejších problémov sú podľa Daniela Hejdu zo Cyber Rangers miskonfigurácie, teda chyby v nastavení a konfigurácii softvéru, hardvéru, aplikácií alebo sieťových systémov spôsobené samotnými IT správcami. Tieto chyby môžu otvoriť brány útočníkom a umožniť im ľahký prístup do interných systémov.

Ďalším bežným problémom sú podľa neho zlé implementácie technológií, ktoré sú zraniteľné už od svojho nasadenia. Tieto technické nedostatky môžu zahŕňať zraniteľnosti typu cross-site scripting vo webových aplikáciách.

Podľa ďalšieho experta na kybernetické testovanie firiem Pavla Matějíčka zo spoločnosti BOIT Cyber Security si najmä menšie firmy často neuvedomujú riziká, ktoré so sebou prináša ich online prítomnosť. Podľa neho mnohé z týchto spoločností majú pocit, že ako malé spoločnosti vytvárajúce „len obyčajný produkt“ nie sú pre útočníkov atraktívnym cieľom. To je však omyl, pretože útočníci často automaticky skenujú internet za účelom hľadania akýchkoľvek zraniteľností a to bez ohľadu na veľkosť alebo povahu firmy.

Práca etických hackerov je pre firmy prospešná, pretože nielen odhaľuje potenciálne hrozby, ale taktiež poskytuje analýzu a vyhodnotenie rizík spojených s týmito hrozbami. Dôležitou súčasťou ich práce je návrh konkrétnych opatrení, ktoré majú za cieľ tieto hrozby eliminovať alebo minimalizovať. Okrem technických riešení pentesteri často vykonajú po testovaní aj školenia zamestnancov, ktoré majú za cieľ zvýšiť ich povedomie o kybernetickej bezpečnosti a naučiť ich, ako rozpoznať potenciálne hrozby a reagovať na ne.

Týmto spôsobom pentesteri pomáhajú firmám aktívne zlepšovať ich kybernetickú odolnosť. To firmám poskytuje obrovskú výhodu, pretože včasné odhalenie a riešenie bezpečnostných slabostí môže zabrániť vážnym následkom vrátane finančných strát a poškodeniu reputácie.

Odborné znalosti a služby pentesterov nielenže pomáhajú chrániť citlivé dáta a zachovať prevádzkovú kontinuitu, ale taktiež podporujú dôveru klientov v digitálnu bezpečnosť značky. V konečnom dôsledku, ak ide o obranu proti hrozbám v kybernetickom priestore, etickí hackeri vám môžu preukázať neoceniteľnú službu.

Čo si z článku odniesť?

Služby etických hackerov sa môžu stať efektívnou súčasťou kyberbezpečnostných opatrení firmy, pretože pomáhajú identifikovať zraniteľné miesta skôr, ako to urobia útočníci. Tým zvyšujú obranyschopnosť proti potenciálnym hrozbám.

Hľadanie zraniteľností pomocou skenovacieho softvéru je účinným spôsobom, ako odhaliť a opraviť bezpečnostné medzery v IT infraštruktúre firmy a tým predísť nákladným bezpečnostným incidentom.

Testovacie phishingové kampane, ktoré simulujú útoky sociálneho inžinierstva, sú vhodným nástrojom na zvýšenie povedomia zamestnancov o tom, ako rozpoznať podvodné pokusy a reagovať na ne.

Etickí hackeri prispievajú k vytváraniu ucelenej stratégie pre kybernetickú bezpečnosť a to nielen prostredníctvom identifikácie technických zraniteľností, ale aj školenia zamestnancov a vytvárania účinných bezpečnostných politík.